Bir güvenlik araştırmacısı tarafından yılın başında yayınlanan yeni bir sızma testi aracı, kimlik avı saldırılarını daha önce hiç görülmemiş bir şekilde otomatikleştirebiliyor ve iki faktörlü kimlik doğrulama (2FA) ile korunan hesaplar için oturum açma işlemlerini bile gerçekleştirebiliyor.

Modlishka olarak adlandırılan yeni araç, Polonyalı araştırmacı Piotr Duszyński tarafından oluşturuldu.

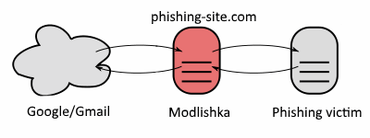

Modlishka, BT uzmanlarının ters vekil olarak adlandırdığı, ancak giriş sayfaları ve kimlik avı işlemleri için kullanılan trafiği işlemesi için değiştirilmiştir.

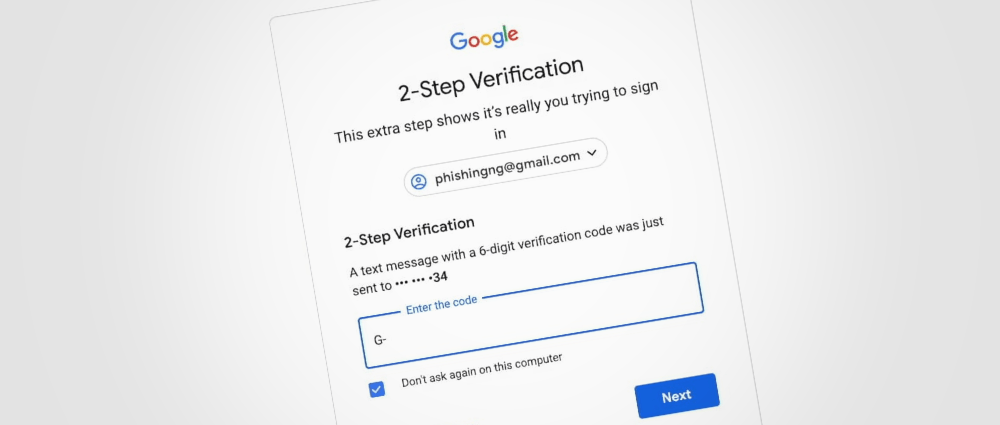

Bir kullanıcı ve hedef web sitesi arasına girer – Gmail, Yahoo veya ProtonMail gibi. Kimlik avı kurbanları Modlishka sunucusuna bağlanır (bir kimlik avı alanını barındırır) ve arkasındaki ters proxy bileşeni kimliğe bürünmek istenen siteye istek yapar.

Mağdur, örneğin Google’ın söylediği meşru siteden otantike içerik alır, ancak tüm trafik ve mağdurun meşru siteyle olan tüm etkileşimleri geçer ve Modlishka sunucusunda kaydedilir.

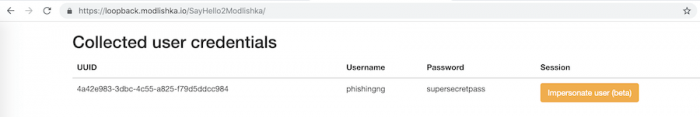

Bir kullanıcının girebileceği tüm şifreler otomatik olarak Modlishka arka paneline kaydedilir; ters proxy de kullanıcılar hesaplarını istemek üzere yapılandırdığında kullanıcıları 2FA belirteçleri ister.

Saldırganlar bu 2FA tokenlarının gerçek zamanlı olarak toplamak için hazırsa, onları mağdurların hesaplarına giriş yapmak ve yeni ve meşru oturumlar oluşturmak için kullanabilirler.

Bu basit tasarım nedeniyle, Modlishka, kimlik avcıları tarafından meşru sitelerin klonlarını tanımlamak için kullanılan herhangi bir “şablon” kullanmamaktadır. Tüm içerik gerçek siteden gerçek zamanlı olarak alındığından, saldırganların şablonları güncellemek ve ince ayar yapmak için fazla zaman harcamasına gerek kalmaz.

Bunun yerine, tüm saldırganların ihtiyacı olan bir kimlik avı alan adı (Modlishka sunucusunda barındırmak için) ve kullanıcıları HTTPS bağlantısı olmadığı konusunda uyarmamak için geçerli bir TLS sertifikasıdır.

Son adım, kimlik avı işleminin sonunda mağdurları gerçek meşru sitelere boşaltan basit bir yapılandırma dosyasını yapılandırmak olacaktır.

ZDNet’e e-posta gönderen Duszyński, Modlishka’yı, diğer penetrasyon test cihazları tarafından kullanılan önceki kimlik avı araç takımlarının aksine, minimum bakım gerektiren bir tıkla ve tıklat ve otomatikleştirmesi kolay bir sistem olarak tanımladı.

“Bu projeye başladığım sırada (2018’in başlarındaydı), temel amacım, kullandığım her kimlik avı kampanyası için statik web sayfası şablonları hazırlama ihtiyacını ortadan kaldıracak, kullanımı kolay bir araç yazmaktı” araştırmacı bize söyledi.

“Bir MITM aktörü olarak, evrensel ve kolay otomatik bir proxy oluşturma yaklaşımı en doğal yön olarak ortaya çıktı. Bu yolda ortaya çıkan bazı teknik zorluklara rağmen, genel sonuç gerçekten tatmin edici göründü” dedi. .

“Yazdığım araç bir tür oyun değiştirici, çünkü 2FA’nın tam desteğiyle kolay kimlik avı kampanyası otomasyonu sağlayan bir ‘göster ve tıkla’ proxy’si olarak kullanılabiliyor (bunun bir istisna, bir U2F protokolü tabanlı belirteçler olması. – şu anda sadece esnek ikinci faktördür).

Duszyński, “Manuel ayarlama gerektiren bazı durumlar var (karışık JavaScript kodu veya örneğin‚ bütünlük ‘gibi HTML etiketi güvenlik nitelikleri nedeniyle), ancak bunlar araç tarafından tam olarak destekleniyor ve gelecek sürümlerde de geliştirilecekler. ” ZDNet’e söyledi.

Aralık ayında yayınlanan Uluslararası Af Örgütü raporu, devlet destekli ileri düzey oyuncuların zaten 2FA’yı geçebilecek kimlik avı sistemlerini kullanmaya başladığını gösterdi.

Şimdi, Modlishka’nın “script kiddies” adı verilen ve daha az teknik beceri gerekli olsa bile, birkaç dakika içinde phishing siteleri kurmasına izin vermek için giriş engelini azaltacağından korkuyor. Ayrıca, bu araç, siber suç gruplarının, mağdurlar tarafından algılanması ve bakımı daha kolay olan kimlik avı sayfalarının oluşturulmasını kolayca otomatikleştirmesini sağlayacaktır.

GitHub’da neden bu kadar tehlikeli bir araç yayınladığını sorduğumuzda, Duszyński oldukça ilginç bir cevap verdi.

“Kavramsal olarak kanıtlayan, çalışmayı kanıtlayan bir kanıt olmadan, riskin teorik olarak ele alındığı ve bunun doğru bir şekilde ele alınması için gerçek bir önlem alınmadığı gerçeğiyle yüzleşmeliyiz” dedi.

“Bu statüko ve risk konusunda farkındalığın olmaması, kötü niyetli oyuncular için mutlu bir şekilde yararlanacak mükemmel bir durum.”

Duszyński, aracının SMS ve bir kerelik kodlara dayalı 2FA kontrolünden geçen bir phishing sitesinin işlemini otomatikleştirebildiğini söylerken, Modlishka, donanım güvenlik anahtarlarına dayanan U2F tabanlı programlara karşı verimsiz olduğunu belirtti.

Modlishka şu anda GitHub’da açık kaynaklı bir lisans altında bulunmaktadır. Duszyński’nin blogunda ayrıca ek bilgi bulabilirsiniz.

Modlishka Araç github adresi: https://github.com/drk1wi/Modlishka